游戏安全问题清单(不断更新)

要记录游戏分布有哪些安全问题,是如何破解又该如何防范破解,不断更新。

# 一、外挂

# 1.什么是外挂

外挂,原指一切用来破坏游戏程序正常游戏数据和逻辑的工具或破解版。比如可以修改游戏内存数据的修改器,又比如可以修改网络数据包的抓包工具。这类外挂或多或少会影响游戏的内存数据、文件数据、网络数据,甚至代码逻辑。 但随着外挂市场的发展,外挂衍生出其它恶意变种。这类外挂不会影响游戏数据和逻辑,例如脱机挂、模拟器和脚本精灵。脱机挂是外挂作者逆向游戏协议后独立开发的非法客户端,能让玩家节约很多时间多开刷游戏;模拟器能让玩家在PC上玩移动游戏,在FPS等游戏上能获得更好的操作环境,从而帮助玩家变相碾压对手;脚本精灵则是能录制模拟玩家行为,对游戏事件进行响应,实现自动刷金币经验等功能。但这几类新兴外挂有个共同特性:即是欺瞒游戏服务器,欺瞒客户端、设备和操作者。 结合上面分析,可以给出一个更适合当下移动游戏安全状况的外挂定义:破坏游戏客户端正常数据和代码逻辑,或伪造游戏客户端操作状况的工具或破解版。

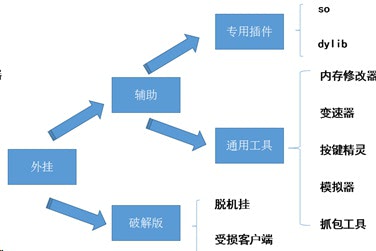

# 2.外挂的分类

外挂可分为两大类:辅助和破解版,这两类外挂的核心区别在于:是否需要依赖游戏客户端。辅助类外挂是需要结合游戏客户端运行的;而破解版则是可独立运行的非法客户端。

3.1 辅助 辅助类外挂需要依赖游戏客户端,不能独自生效。根据其作用范围可以再划分为两个小类:专用插件和通用工具。

3.1.1 专用插件 专用插件类外挂,作用范围只针对特定游戏,属于定制化外挂。其存在形式依据平台不同而有所区别,在Android下以SO形式,而在IOS下以dylib形式。比如Android上盛行一时的叉叉和圈圈助手,则是专用插件类外挂的典型。其内部集成了多款Android手游功能插件,针对不同手游注入不同SO实现外挂功能。类似的IOS上也出现过888辅助,针对多款热门手游注入不同Dylib实现无敌、秒怪功能功能。这类专用插件外挂,外挂功能较为灵活,一般都可随时关闭或者开启。

圈圈修改器

3.1.2 通用工具 顾名思义,通用工具是针对所有手游,其支持的是通用功能。 内存修改器,用来搜索修改游戏内存数据。在Android平台上较为主流,有烧饼、葫芦侠等典型代表,如下图所示。玩家一般根据游戏面板中的精确数据,利用修改器搜索相应数值,再根据数值变化规律多次搜索排除定位到相应属性在内存中的位置,直接修改成夸张效果值。后期也有各种变种,比如模糊搜索,仅通过数据变大变小来搜索;加密搜索,带有反简单加密(异或加密等)功能搜索。这类修改器外挂,常见外挂功能是改人物属性实现秒怪、无敌等。

烧饼修改器

变速器,加快游戏节奏,节省玩家时间;或者减慢游戏节奏,减低操作难度。其影响游戏帧更新频率,可实现加速过关、减速躲技能等外挂功能。有叉叉变速器、烧饼变速器等典型代表,如下午所示。常见外挂功能均是在游戏对局中,利用变速器加速功能,主角和怪物AI的攻击节奏加快,能快速结束战斗。

叉叉变速器

按键精灵,模拟用户按键。简单版本是直接录制一段固定按键序列,然后循环模拟该按键序列。后续发展成可识别图像触发特定按键。这类外挂典型有触动精灵、按键精灵等,常见于刷部分等重复性操作较多的手游。比如某飞机游戏中,可利用按键精灵随机移动飞机刷副本攒取金币经验。

按键精灵

模拟器,让玩家可在PC上运行手游。这类工具是在PC端运行,主流是海马玩、天天、TGP等。由于PC有较好的鼠标、键盘操作手感,这类外挂工具用在FPS或格斗手游上非常imba。FPS上能快速滑动视角瞄准开枪,格斗手游上能风骚走位释放连招等。

TGP模拟器

抓包工具,用于拦截游戏的上下行数据包,可篡改、重发、丢弃。比如XXX。针对没有进行协议加密的游戏,这类外挂工具的危害较大。比如某格斗游戏中曾出现下发人物属性数据包是明文的现象,被玩家发现后玩家直接修改相应属性成较大值即实现了秒怪功能。该工具主要是利用游戏协议方面的漏洞,一方面是协议内容是否加密好;另一方面是协议设计是否存在逻辑漏洞(重发、丢弃数据包是否会出现外挂功能)。

WPE网络封包编辑器

3.2 破解版 破解版类外挂本质上是一个非法客户端。常见能分为两类:脱机挂和小修小改的破解版。 脱机挂,是外挂作者基于游戏协议的分析,自己开发的一个游戏客户端。通常情况下,这类客户端都可用来多开直接刷副本等功能,收益巨大。工作室对这类外挂的需求较大。 受损破解版,这里采用受损来定义是因为此类破解版是基于正版客户端修修改改实现的。其功能相对辅助类外挂灵活性不够,一般是一类破解版固定开启一类外挂功能,游戏过程中无法关闭。

# 3.外挂实现原理简介

不同类型的外挂,其实现原理相差较大。这里根据上述每个外挂分类介绍下其大致实现原理。

3.1 辅助 辅助类外挂是基于游戏客户端,动态修改游戏数据类型外挂。

3.1.1 专用插件 专用插件类外挂,属于定制化外挂,每个外挂只针对一款游戏。这类外挂的实现顾名思义,是插件形式:利用注入技术将功能模块注入到游戏进程空间中,并执行功能模块入口函数。在不同的移动设备上,有不同的注入手段。Android平台上的Zygote注入、直接ptrace注入技术;IOS上利用Cydia框架注入dylib。 外挂功能模块在被注入到游戏进程后,会执行HOOK操作实现外挂功能。外挂作者事先需要逆向分析游戏代码逻辑,找到一些游戏功能函数地址,比如说怪物扣血处理函数。然后在外挂功能模块中通过HOOK操作,挂钩相应函数,改写参数或者调用逻辑(多次回调,或者步调用)。 在底层汇编,HOOK操作可以理解为在特定代码地址,增加个跳转指令跳转到外挂作者自定义函数中。目前已经有封装优秀的三方库支持HOOK操作,外挂作者只需要调用相应接口函数,即可实现对指定函数进行HOOK操作,如substrate。 因此,专用辅助可以很灵活修改游戏代码逻辑,通过多次回调怪物扣血函数实现秒怪、通过屏蔽玩家扣血函数实现无敌等。

3.1.2 通用工具 该类外挂工具,平台或者游戏引擎相关,跟具体游戏无关,实现的是跨游戏的一类外挂功能。

内存修改器,其功能本质是实现对指定进程内存数据的读写。其实现技术主要体现在如何读写游戏内存数据上。可分为两类实现方式,一类和专用插件类似实现,注入一个通用功能模块到游戏进程中,根据本地socket接收操作(搜索修改),直接遍历内存等方式实现;另一类实现,是根据平台加载机制取巧实现,如Android平台下通过/proc/[pid]/maps可读写游戏内存镜像。

变速器,影响游戏时间度量。通常游戏需要以帧为单位播放画面,播放画面过程中计算每帧动画播放所需时间(也可理解为两个画面切换的间隔时间),游戏需要调用C库函数获取系统时间以供计算每帧更新。目前外网主流的游戏加速器,针对不同引擎,加速器修改了不同Libc.so相关函数,如gettimeofday、clock_getime。修改方式则是上面提到的HOOK实现,针对此类lic的导出函数,具体点还可以有导入表HOOK等方式。

按键精灵,调用系统API,发送特定操作序列,模拟用户按键。这类外挂功能的实现,和系统相关性较大,因为其实现是通过相应系统API发送操作事件模拟全局按键。在Android上,可通过Instrumentation接口的sendPointerSync函数实现;也可通过ROOT权限驱动级调用Runtime.getRuntime().exec()执行sendevent等命令。

模拟器,让玩家可在PC上运行手游。PC上的模拟器,目前主要流行的是Android模拟器,其具体产品有TGP、海马玩、天天等模拟器。其核心实现,还是基于VirtualBox模拟Android系统,可直接模拟x86架构的Android系统。

抓包工具,本质是网络数据包编辑器。一类实现方式是基于硬件,比如让网卡处于混乱模式,即可拦截数据包;另一类则是通过HOOK,针对send和recv类函数进行拦截,获得网络数据包。

3.2 破解版 破解版是通过事先静态修改后的独立的游戏客户端。 前面提到的一种脱机挂,在端游上盛行一时。外挂作者前期逆向分析了游戏的网络协议后,可自己编写独立三方客户端。这类外挂技术难度较高,主要体现在逆向分析游戏协议上面。 另一类则是对游戏客户端修修改改后实现的游戏破解版。可以根据修改的客户端数据不同分类:逻辑代码和数据资源。

逻辑代码:Android平台下逻辑代码的修改,根据游戏引擎不同,改的东西也有所区别。常见的cocos游戏,其逻辑代码保存在so,可通过IDA等工具读取修改ARM、THUMB汇编指令;Unity游戏,其C#脚本代码则是保存在/assets/bin/Data/Managed/Assembly-CSharp.dll中,也可通过ildasm等工具转成IL代码进行修改操作。而在IOS平台下,代码都在app的bin文件中,和Android中的so类似,只需要了解THUMB即可。同样的,还有Lua等代码,根据游戏语言不同改的方式也不同。直接修改汇编指令,可改动空间较小,一般实现是修改跳转、参数赋值。比如死亡判断、通关判断、扣血函数参数修改等。IL、Lua等的修改,则相对较为简单。

数据资源:这里的资源,包括除去代码外的一切游戏客户端资源,譬如图片资源、配置资源、音乐资源等。一些破解版是纯粹的美化破解版,没有任何收益,比如说替换背景美女图片等打打广告。但更多的是通过修改资源文件去实现游戏逻辑修改,这类实现需要较多逆向积累,哪些资源较为敏感可能导致外挂功能。找到后,如何去修改也是一个技术难点。有些游戏的安全性不够,资源文件明文存放则非常方便坏人修改;但很多资源会有多多少少进行加密。这里提两个常用的替换资源破解版的实现方法:无脑替换和分析调试。 无脑替换,不管三七二十一,尝试删除资源文件或者替换成空的,甚至将同类型资源文件重命名过来覆盖。这类方法实现的外挂和修改器外挂数量不相上下,一方面是游戏安全性不足;另一方面是这类外挂实现较为简单。比如某飞机游戏上,删除子弹资源即可实现敌机无子弹效果;又比如某酷跑游戏上,覆盖一份XXX_1配置文件到其它前缀相同的配置文件(XXX_2、XXX_3...)中,可实现关卡难度降低等。 分析调试,这类实现效果和替换法一样,但其前期是通过静态分析或者动态调试分析确认资源的作用和加密方式。 由于手游中,总有逻辑相关数据是存放到客户端资源上面,所以此类方法百试不爽。

# 二、Unity游戏

# 1.如何识别是Unity的游戏呢?

(1)Android平台的apk包可以直接解压,看是否有./assets/bin/Data/Managed目录,也可以查看lib文件夹下面包含的一些so,如果有libmono,libunity等模块,基本可以确定是unity游戏了。 Android平台中C#编写的主逻辑模块代码静态编辑之后存储于Assembly-CSharp.dll文件中,文件通常保存于APK根目录的“assets\bin\Data\Managed”。因为unity的跨平台,Android平台是unity编译的游戏,那么其对应的IOS平台上也是unity编译出来的。如果希望直接从IOS上面去看是否是unity游戏,可以提取游戏中的主模块查看是否有unity之类的函数即可。

(2)或者在游戏中找到unity default resources 文件,那么恭喜你这个游戏就是用unity3d做的。

# 2.破解思路

下面列举了一些破解版思路,如果能直接下断点在函数头修改寄存器可直接修改寄存器测试,遇到一些不能直接修改的,就用第二种方法,把修改后的Assembly-CSharp.dll注入到游戏中,让游戏执行我们修改后的代码。另外也可以动静态修改二进制实现。

2.1. 修改unity游戏逻辑代码编译成汇编代码相关的值 (1) 修改传进来的参数,即寄存器,一般是set之类的函数 (2) 汇编代码中尽量不修改内存,不修改opcode,能改寄存器直接改寄存器

2.2. 反编译Assembly-CSharp.dll,直接修改unity的C#源代码 (1) 修改函数返回值 (2) 直接删除函数体,只剩下 ret 指令 (3) 在对应函数修改,对变量进行处理 (4) 在对应函数增加一些call处理,主动call

2.3. 分析源码直接修改代码 (1) 通过分析unity反编译后的源码找到对应的汇编指令下断点修改寄存器 (2) 通过直接静态分析dll,直接修改IL码的二进制码

2.4. 在加载dll的函数位置dump原来的dll代码,可绕过dll加密,修改源代码 (1) hook住mono_image_open_from_data_full函数,dump出dll可以,用IDA配合jdb挂起进程在那函数位置下断点dump也可以,源代码具体修改方案同“二”和“三”

# 3.获取游戏资源 Decompile Unity Resources

- DisUnity (opens new window) - 解压AssetBundle提取游戏资源,基于Java实现的资源提取工具。它的优点在于Mac上也可以使用,另外就是支持命令行操作,这方便我们执行一些批处理操作。

- DisUnity的GUI (opens new window) - DisUnity的GUI,把disunityGUI拷贝到disunity目录下,运行就可以使用了。 使用步骤

A. 直接解压,为了方便,可以把该目录放进环境变量中。然后在cmd中尝试输入disunity,如果该命令存在,说明已经部署完成。

B. Disunity命令

dump: 将一个二进制的对象转化成人类可以阅读的文本信息。

dump-struct: 将一个二进制的对象转化为结构化的信息。

extract: 将Unity3D的数据文件转化为常见的文本、声音、图片等信息。

extract-raw: 将Unity3D的数据文件转化为可序列化的对象,在extract命令不被支持的情况下使用。

extract-txt: 和dump命令类似输出转换结果到命令行。

extract-struct: 和dump-struct命令类似输出转换结果到命令行。

info: 输出Unity3D的数据文件和AssetBundle文件的变量信息。

bundle-extract: 释放所有的被打包到AssetBundle中的文件。

bundle-inject: 将从AssetBundle中打包的文件重新打包

2

3

4

5

6

7

8

9

10

11

12

13

14

UnityStudio (opens new window) - 解压AssetBundle提取游戏资源,其实我觉得这个工具非常牛逼、前面两个都只能把资源解开,预览图片资源得用别的工具才能打开。然而UnityStudio可以直接在自己的软件上查看图片、shader、文本、还能直接播放音频、甚至还能看场景Hierarchy视图的树状结构。强烈推荐用UnityStudio啊。

高通Adreno (opens new window) - 因为Unity提供资源的工具很多,所有有些团队为了避免别人提取所以对资源进行了加密,最近又发现了一个神器基于硬件层面查看内存贴图,这样就直接无视对方加密了, 可以批量导出所有图片。

UABE(Unity Assets Bundle Extractor) (opens new window) - 是一个编辑AssetBundle的工具,可以将AssetBundle中的资源提取出来,也可以把编辑后的资源信息存入AssetBundle。这不是个开源项目,它是使用C++编写的。作者提供了静态和动态库,以方便进程进批处理程序中。

# 三、cocos2D游戏

相关教程:http://blog.csdn.net/guiguzi1110/article/list/1

# 1.如何识别是Unity的游戏呢?

查看lib文件夹下面包含的一些so,如果有libcocos2d等模块,基本可以确定是cocos2D游戏了。

# 2.破解思路

cocos早期使用C++作为主要语言,但现在是使用JS作为主要语言,也可以对lua进行混合使用。主要分析libcocos2dcpp.so和smali文件夹。

# C++语言

Cocos2d-x是一个移动端游戏开发框架,可以使用C++或者lua进行开发,也可以混合使用。在使用C++开发时,游戏主逻辑模块默认名字是“libgame.so”,跟其他的native模块一样,放在游戏的“lib”目录下。也就是Android手机上的“/data/app-lib/包名/”目录,或者直接apk解包后的“lib\armeabi-v7a”目录,其中“armeabi-v7a”取决于当前CPU架构,找到MyLoadBegin函数。

# JS语言

游戏主逻辑模块默认名字是“libcocos2dcpp.so,libbspatch.so”,跟其他的native模块一样,放在游戏的“lib”目录下,找到MyLoadBegin函数。

# Lua引擎

Android平台的apk包可以直接解压,找到./lib目录下的so逻辑模块,一个个分析其so,寻找是否内嵌lua引擎(一般情况下,最大的so最有可能内嵌lua引擎)。如果有libcocos2dlua、libhellolua字样,其内嵌lua引擎的可能性极大,找到MyLoadBegin函数。

# 四、GameMaker

GameMaker Studio decompiler (opens new window) - GameMaker Studio decompiler 反编译(暂时没弄清楚使用方法,而且工程作者已经放弃项目,不支持最新版本的解压)GameMaker-Studio-Decompiler (opens new window) - 已试过,最新的版本无法解压出来文件(作者也没有再维护工程)。

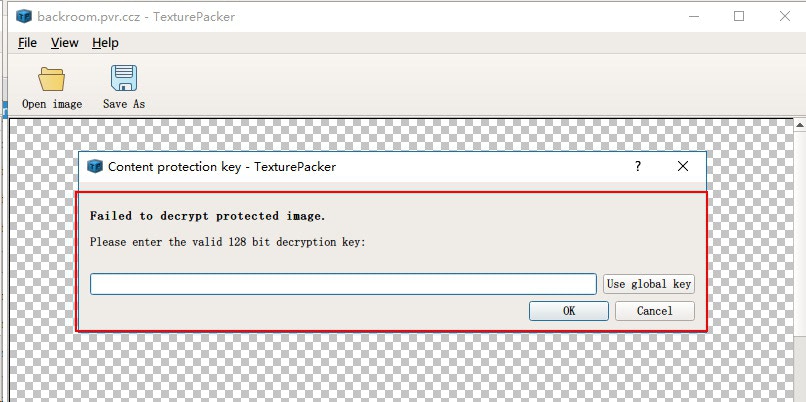

# 五、TexturePacker图片加密

通过文件.ccz就可以看见是使用TexturePacker做成的图片集

当打开文件时显示输入密码,说明文件被加密了

# 解密方案:

目前找到以下几种办法,均可实现: 1.使用API动态拦截+注入的办法,HOOK OpenGL的glTexImage2D,结合libpng将二进制数据生成png文件。缺陷是如果想拿到游戏中所有的解密后的资源,就必须把游戏中所有的人物、场景全部解锁并玩到。而且还有很大的一个问题,就是cocos里TTF Label生成的文字也是使用glTexImage2D来渲染的,这样就导致文字也被一并输出成PNG了。 找到glTexImage2D在so库里的地址,将原地址替换成自己的函数就可以了,写教程太麻烦了,直接贴代码了 。

void (*old_glTexImage2D)( GLenum target,

GLint level,

GLint internalFormat,

GLsizei width,

GLsizei height,

GLint border,

GLenum format,

GLenum type,

const GLvoid * data);

void new_glTexImage2D( GLenum target,

GLint level,

GLint internalFormat,

GLsizei width,

GLsizei height,

GLint border,

GLenum format,

GLenum type,

const GLvoid * data){

//LOGD("call glTexImage2D, image width: %d, height: %d, format: %d, type: %d", width, height, format, type);

if (old_glTexImage2D == NULL)

LOGD("error!\n");

G_fileNameIndex++;

if (G_fileNameIndex < 1000 && width < height* 5)

{

char fullNamebuf[256];

sprintf(fullNamebuf,"/data/tmp_dir/%d.png",G_fileNameIndex );

saveImageToPNG(fullNamebuf, 0, width, height, data);

}

return (*old_glTexImage2D)(target, level,internalFormat, width,height,border,format,type,data);

}

unsigned address = (unsigned)get_symbol_address("glTexImage2D");

replaceFunc(address, new_glTexImage2D, (void**)&old_glTexImage2D);

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

2.@夜风 的方案,HOOK uncompress函数,经本人实测,这种方式可以成功解压出解密过后的资源文件,但跟上面第一种方式会遇到差不多同样的问题:需要把游戏完整的玩一次才能拿到全部资源(方案的链接:http://blog.csdn.net/ynnmnm/article/details/38392795)

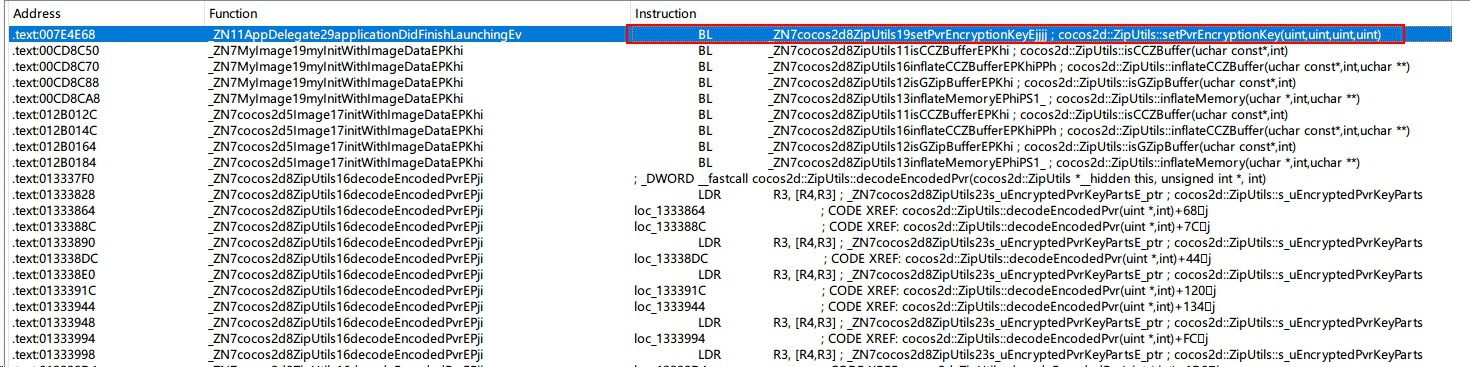

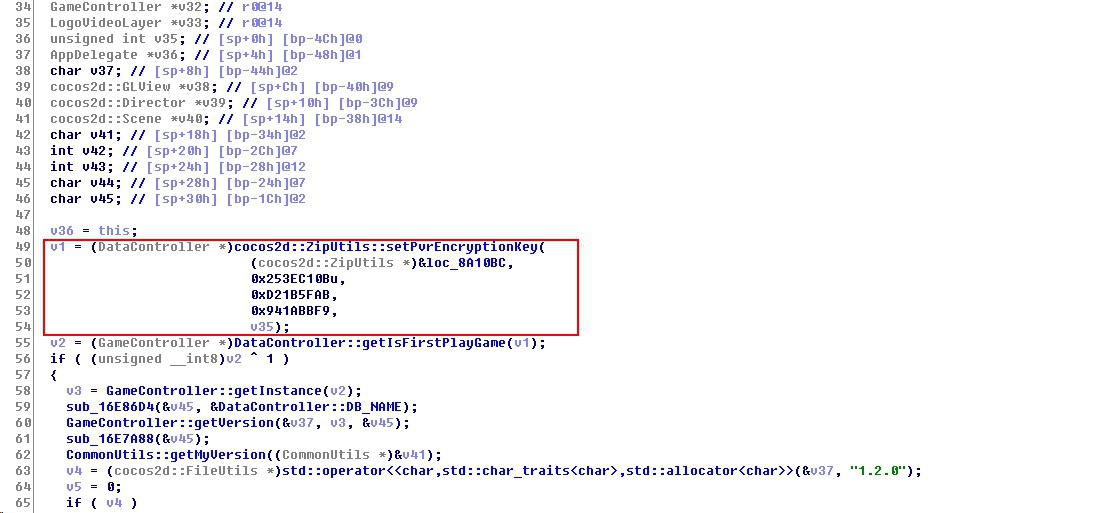

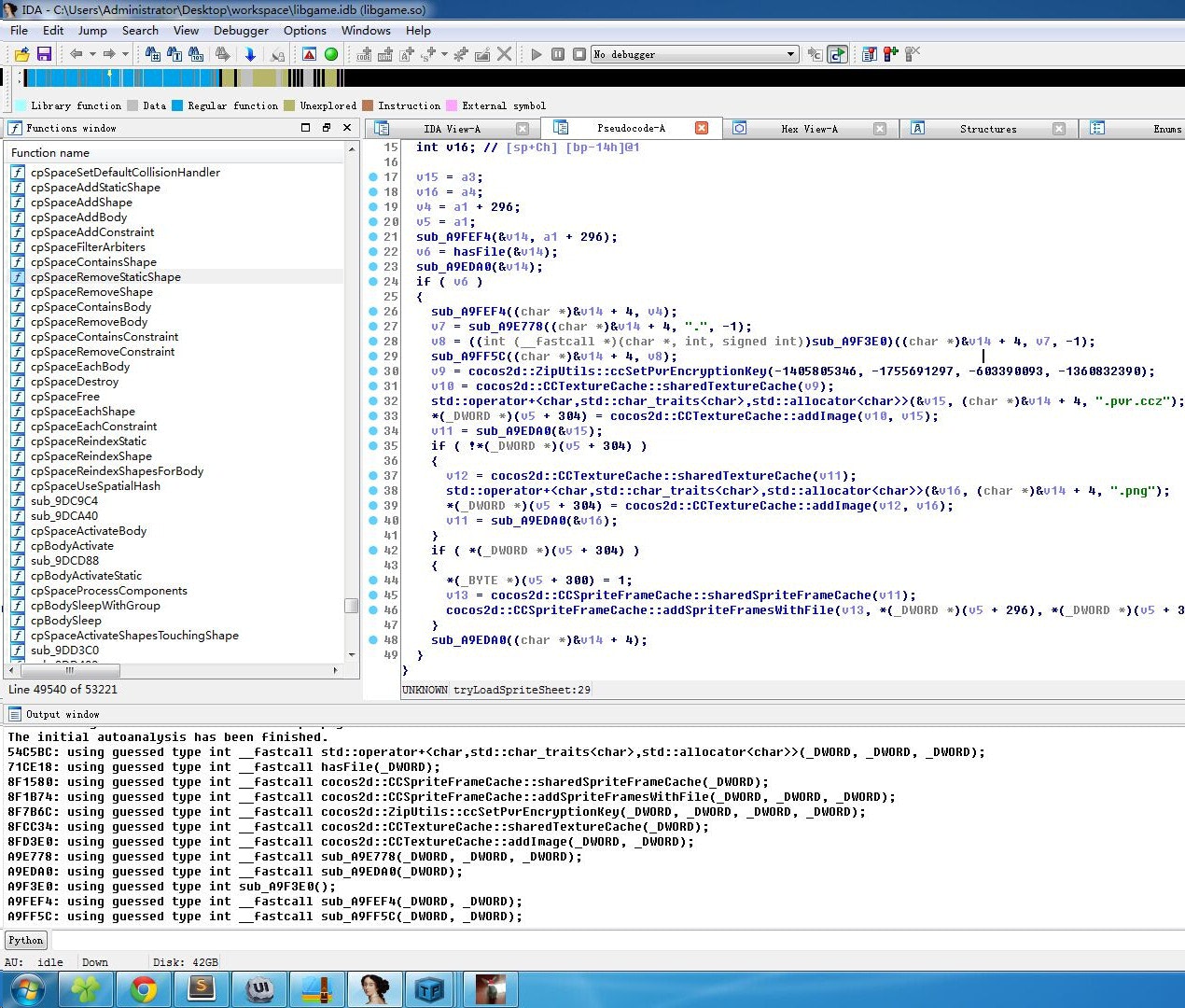

3.大杀器:IDA直接跟踪游戏的so库,逆向找到调用ZipUtils::ccSetPvrEncryptionKey或ZipUtils::ccSetPvrEncryptionKeyPart(setPvrEncryptionKeyPart)的地方(对于IDA而言这简直轻而易举),如果没有找到,找ccDecodeEncodedPvr,是用来解密pvr.ccz文件,然后直接查看反编译的编码。实测不少游戏可以直接在反编译的源码里近乎明文显示texturepacker加密时的密码(方案链接:http://blog.csdn.net/ynnmnm/article/details/44921337),比如下面这个:

搜索到函数

然后点入文件中

然后只需要将4个有符号整形数转成16进制无符号整型,并拼接成一个字符串,就是texturepacker加密时生成的完整密钥了。

# 六、解包工具、涵盖各种游戏引擎 unpacker/ Decompiler/extract

QuickBMS (opens new window) - 通用命令解包器,现在看到最强大的解包工具。涵盖各种游戏引擎和各大游戏。它的相关论坛 (opens new window),主要是学习破解游戏的交流论坛。使用教程 (opens new window);

Crass - Crass是GAL界著名大神汉公开发维护的解包软件,曾经一度被认为没有它解不开的游戏——可惜在数年前就停止更新了。Crass对近几年(大概是09年之后吧)新出的GAL有时会无能为力,但其实只要游戏制作公司没有改变封包的加密算法,Crass就可以提取(如果我没记错,Lump of Sugar好像就是一个例子……)而大部分情况下,制作GAL的公司不会闲得重写一个算法的(貌似大公司的大作重写算法的可能大些)。

jk5cv - 提取工具,百度网盘中有。

asmodean (opens new window) - 各种工具日式游戏为主;

乜都讲D (opens new window) - 主要是解包日式的游戏,GalGame为主;

www.xentax.com - 论坛中有对封包格式的研究贴,并且提供了很多的解包工具。

Ren'Py游戏引擎素材提取也可以rpa包创建和压缩工具,教程 (opens new window)

unrpa (opens new window) - Ren'Py游戏引擎rpa包解包工具。

# 友盟产品

# 1.如何识别有友盟SDK呢?

查看lib文件夹下面包含的一些so,如果有libmobclick等模块,基本可以确定是友盟SDK了。

# 2.如何识别有KTplay的SDK呢?

查看lib文件夹下面包含的一些so,如果有libKTPlay,libKTAccountmanager,libKTChat等模块,基本可以确定是KTplay的SDK了。